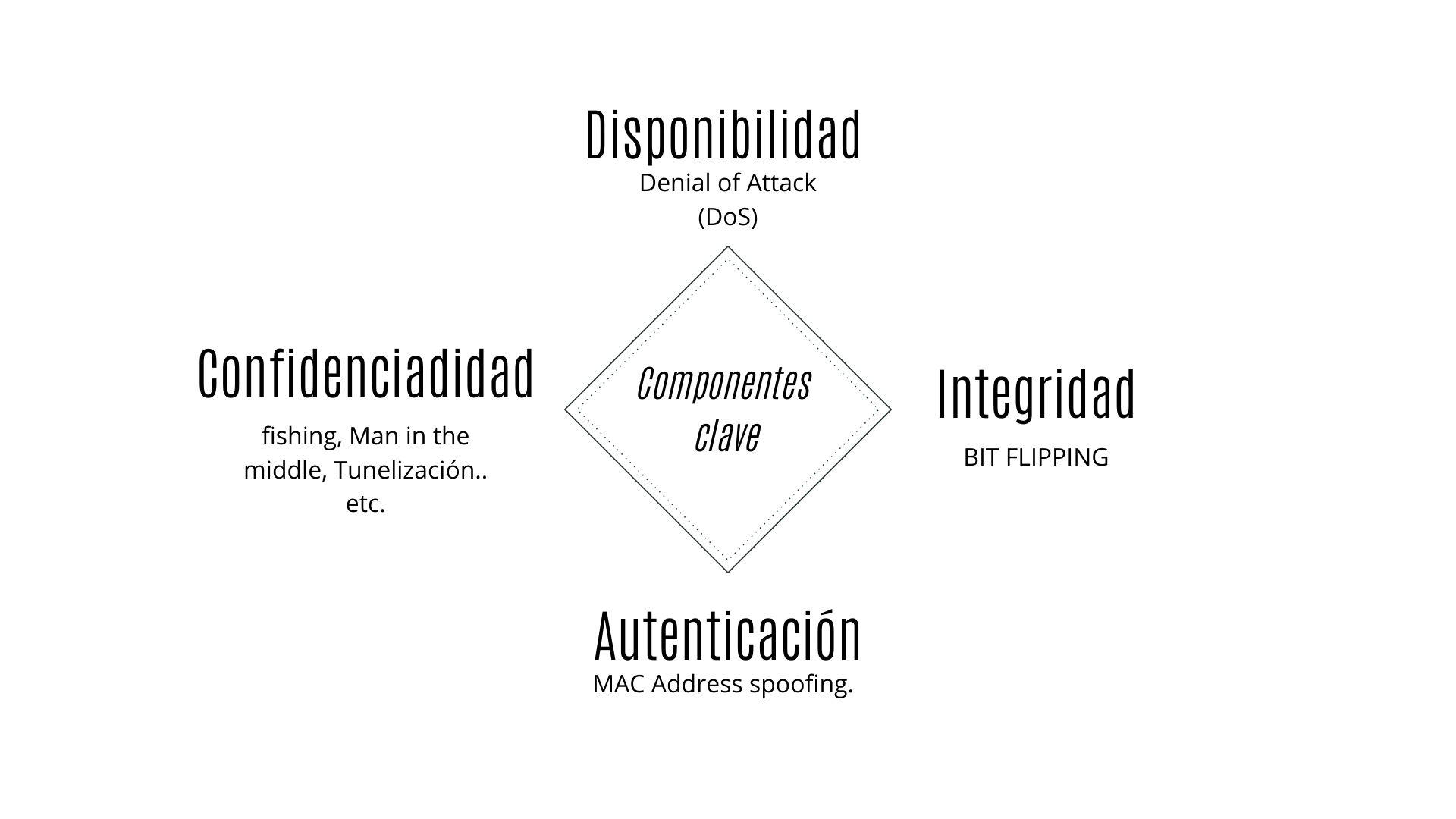

Para la composición de un sistema al igual que para la penetración son requeridas cuatro componentes principales, los cuales son:

Figura. Componentes del desarrollo y pentesting

Los Hackers o Crackers ultilizan estos componentes para ganar acceso a el sistema, dado que el objetivo principal de un hacker es explotar las vulnerabilidades de sistema, por lo que quiere ver si hay alguna debilidad en estos componentes principalmente.

Disponibilidad

disponibilidad del sistema se refiere a la capacidad de garantizar el acceso a personas autorizadas a los procesos, servicios y datos de los que dispone la empresa. Así, el profesional debe encargarse de poner en marcha sistemas que ayuden a conseguir este fin sin poner en riesgo la seguridad de la información.

Supongamos que el hacker quiere bloquear la disponibilidad de los datos. En eso en caso de que use el método de "Denegación de ataque" o "DoS". Para hacer este ataque por lo general, los piratas informáticos utilizan los recursos o el ancho de banda del sistema. Pero DoS tiene muchos otros formas cuando el recurso o el ancho de banda de su sistema se consume por completo, el servidor generalmente se bloquea.

El objetivo final es un sistema pero el número de víctimas es suficiente. Es algo así como millones de personas se reúnen frente a su puerta principal de la casa y atascarlo con una especie de cadena humana para que usted y los miembros de la familia no pueden entrar en él.

Integridad

¿Qué significa este término "integridad"? Básicamente se centra en la naturaleza de datos. Cuando esta naturaleza de los datos se manipula con algún tipo de ataque de "BITFLIPPING", la integridad del sistema también se ve comprometida. Puede ser hecho solo cambiando el mensaje en sí. Los datos pueden estar en movimiento o en reposo, pero se puede cambiar. Imagine lo que sucede cuando una transacción de El dinero se manipula con la adición de unos pocos ceros más al final.

Supongamos que un banco está transfiriendo dinero. En sus instrucciones está escrito: "transferencia $ 10,000 ". Ahora el atacante cambia el texto de tal manera que la cantidad cambia a $ 10, 000000. Por lo tanto, el ataque está destinado al mensaje sí mismo o una serie de mensajes.

Autenticación

El problema de la autenticación normalmente es manejado por Media Access Control (MAC) de filtrado. Si se coloca correctamente, la red no permite dispositivo no autorizado ¿Qué sucede si alguien falsifica la dirección MAC de un estación de red legítima y se la quita? Puede asumir la identidad de la estación y controlarlo. Esto se llama ataque de autenticación o suplantación de dirección MAC.

Confidencialidad

Finalmente, el tema de la confidencialidad se plantea sobre todo. Los datos viajan en texto claro a través de la red confiable. Aquí los datos significan información. El robo de información como descifrar la contraseña de alguien es un ataque de confidencialidad. Los datos o la información está destinada a alguien, pero en lugar del destinatario, el hacker gana el acceso. En realidad, el cracker lo roba cuando los datos se mueven la red confiable como texto claro.