El análisis de aplicaciones web es absolutamente crítico para un ataque o pentesting. En la mayoría de las redes modernas, las aplicaciones web presentan la mayor superficie de ataque y, por lo tanto, también son la vía más común para obtener acceso. Hay una serie de excelentes herramientas de aplicación web que se han escrito en Python.

Según Google, 30 000 sitios web son hackeados, DIARIAMENTE.

El internet continúa creciendo a un ritmo increíble, con más datos en línea que nunca. Una cantidad significativa de los datos distribuidos en línea es extremadamente valiosa, incluidos los detalles de la tarjeta de crédito, la criptomoneda, la propiedad intelectual, los datos personales y los secretos comerciales.

Las empresas, los gobiernos y los consumidores también dependen más de Internet para sus actividades diarias. Hay miles de millones de dólares en transacciones realizadas y billones de registros de datos se intercambian en línea todos los días.

Para protegerse y proteger a su empresa contra los ciberdelincuentes, es importante saber cómo funcionan las técnicas de piratería de sitios web. A continuación de presentan los Ataques Web más comunes.

Ataques de inyección SQL

El ataque de inyección SQL es la técnica de piratería de sitios web más común. La mayoría de los sitios web utilizan el lenguaje de consulta estructurado (SQL) para interactuar con las bases de datos. SQL permite que el sitio web cree, recupere, actualice y elimine registros de la base de datos. Se utilizaba para todo, desde el inicio de sesión de un usuario en el sitio web hasta el almacenamiento de detalles de una transacción de comercio electrónico.

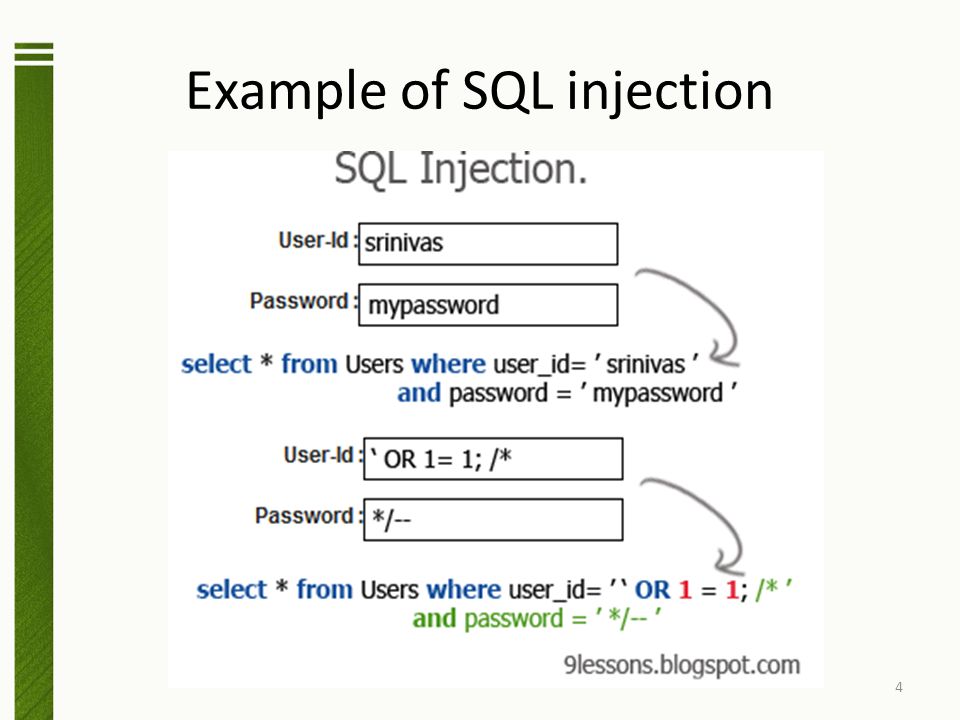

SQL Injection

Un ataque SQL Injection coloca SQL en un formulario web en un intento de hacer que la aplicación lo ejecute. Por ejemplo, en lugar de escribir texto sin formato en un campo de nombre de usuario o contraseña, se puede escribir ‘OR 1 = 1.

Si la aplicación agrega esta cadena directamente a un comando SQL diseñado para verificar si existe un usuario en la base de datos, siempre devolverá verdadero. Esto puede permitir que un hacker obtenga acceso a una sección restringida de un sitio web. Se pueden usar otros ataques de inyección SQL para eliminar datos de la base de datos o insertar datos nuevos.

Los hackers a veces usan herramientas automatizadas para realizar inyecciones SQL en sitios web remotos. Explorarán miles de sitios web, probando muchos tipos de ataques de inyección hasta que tengan éxito.

Cross Site Scripting (XSS)

Cross Site Scripting es una vulnerabilidad importante que los hackers a menudo aprovechan para hackear sitios web. Es una de las vulnerabilidades más difíciles de manejar debido a la forma en que funciona. Algunos de los sitios web más grandes del mundo se han ocupado de ataques XSS exitosos, incluidos Microsoft y Google.

La mayoría de los ataques de sitios web por XSS scripts utilizan Javascript maliciosos que están incrustados en hipervínculos. Cuando el usuario hace clic en el enlace, puede robar información personal, secuestrar una sesión web, hacerse cargo de una cuenta de usuario o cambiar los anuncios que se muestran en una página.

Denegación de servicio (DoS / DDoS)

Un ataque de denegación de servicio inunda un sitio web con una gran cantidad de tráfico de Internet, haciendo que sus servidores se vean abrumados y bloqueados. La mayoría de los ataques DDoS se llevan a cabo utilizando computadoras que han sido comprometidas con malware. Es posible que los propietarios de las computadoras infectadas ni siquiera sepan que su máquina está enviando solicitudes de datos a su sitio web.

Los ataques de denegación de servicio se pueden prevenir mediante:

- Limite la velocidad del enrutador de su servidor web

- Agregar filtros a su enrutador para descartar paquetes de fuentes dudosas

- Eliminación de paquetes falsificados o malformados

- Establecer tiempos de espera más agresivos en las conexiones

- Uso de firewalls con protección DDoS

- Uso de software de mitigación DDoS de terceros de Akamai, Cloudflare, VeriSign, Arbor Networks u otro proveedor

Cross-site request forgery (CSRF or XSRF)

La falsificación de solicitudes entre sitios es una explotación maliciosa común de sitios web. Ocurre cuando un usuario transmite comandos no autorizados en los que confía una aplicación web. El usuario generalmente inicia sesión en el sitio web, por lo que tiene un mayor nivel de privilegios, lo que le permite al hacker transferir fondos, obtener información de la cuenta u obtener acceso a información confidencial.

Hay muchas formas para que los hackers transmitan comandos falsificados, incluidos formularios ocultos, AJAX y etiquetas de imagen. El usuario no sabe que el comando ha sido enviado y el sitio web cree que el comando proviene de un usuario autenticado. La principal diferencia entre un ataque XSS y CSRF es que el usuario debe iniciar sesión y confiar en un sitio web para que un ataque de piratería de wesbite CSRF funcione.